前言

好像很久没更新blog了,昨天接到任务要做tamu的ctf,所以做完记录一下。

1、介绍题

Flag很明显(gigem{Howdy!}),主要是熟悉flag形式。

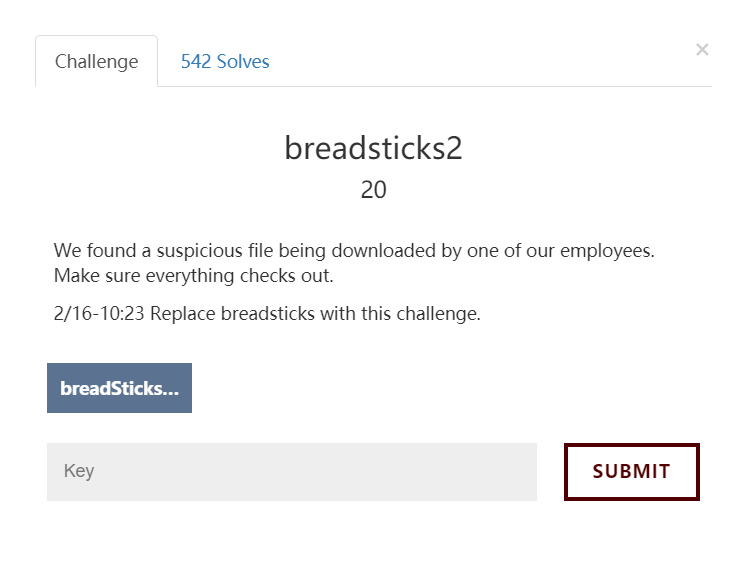

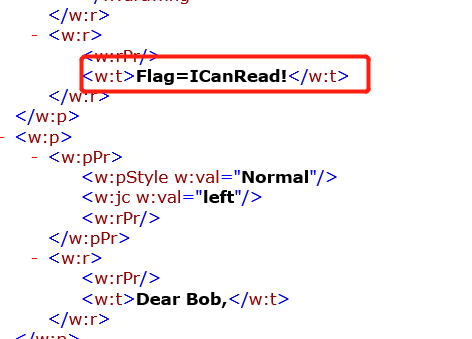

2、杂项1

将附件下载后使用binwalk分析文件,可以看到有隐藏文件,再使用foremost分离文件,解压后可以在document.xml里找到flag。这里另一种解题方法就是将这些附件

还原成doc或docx。

所以flag就是:Flag=ICanRead!(不要自己脑补格式…)

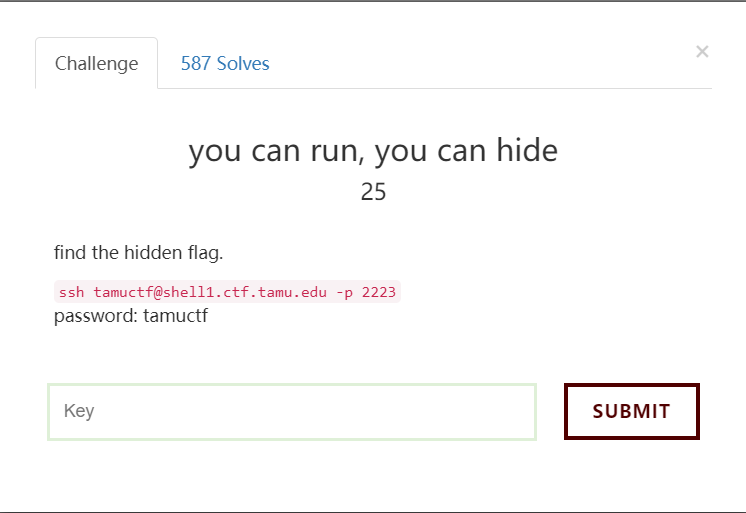

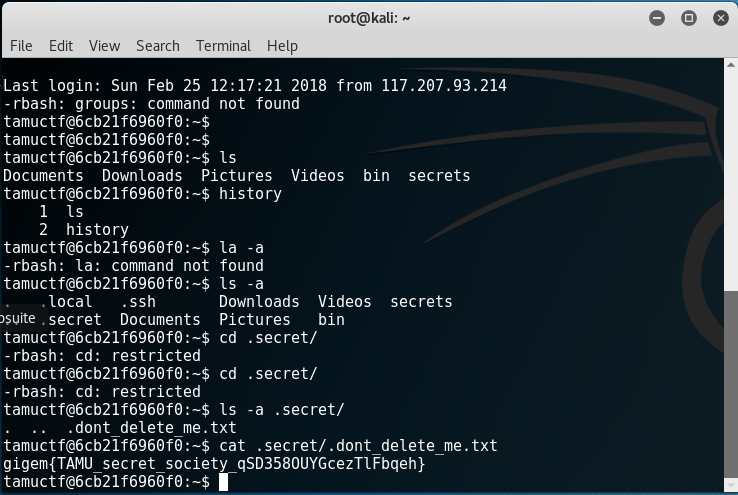

### 3、杂项2

按要求登陆,登陆后。

Tips: 使用ls –a,简单粗暴点。

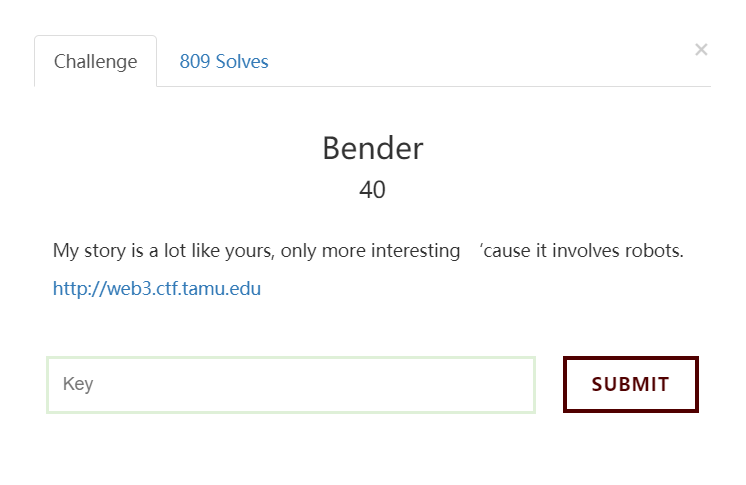

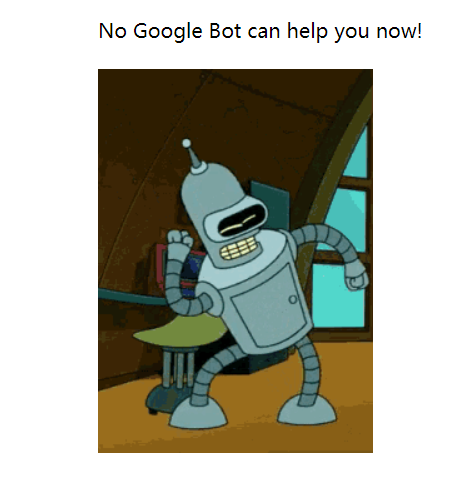

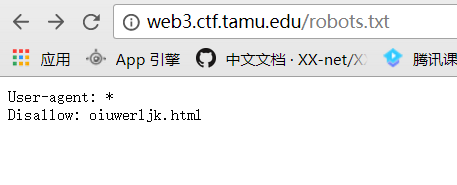

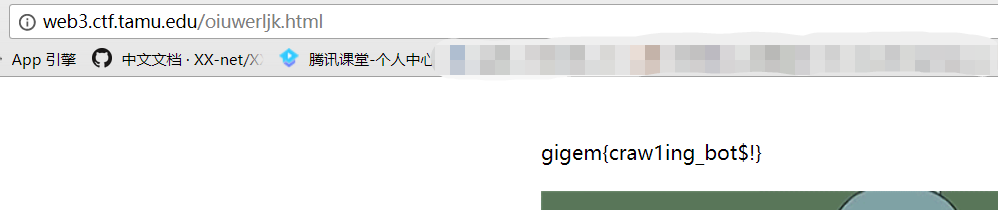

### 4、web3

看到robots就预感跟robots.txt有关,打开网页,google bot。。。

Flag:gigem{craw1ing_bot$!}

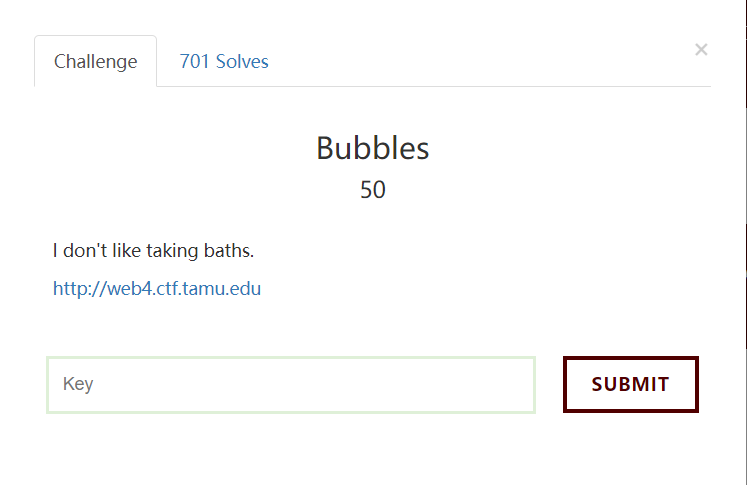

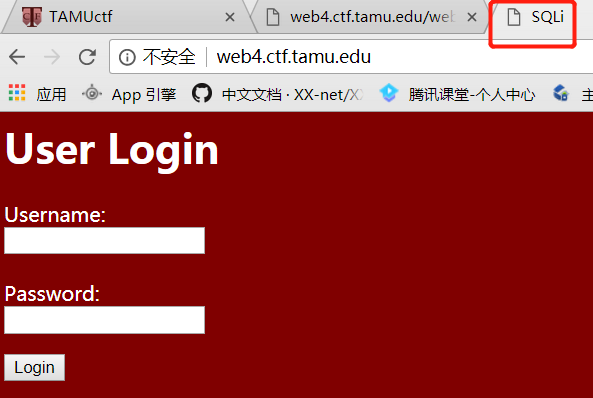

### 5、web4

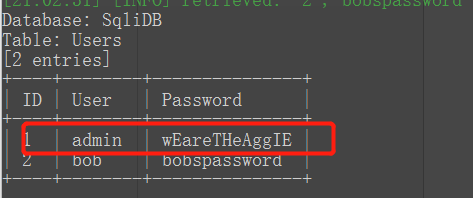

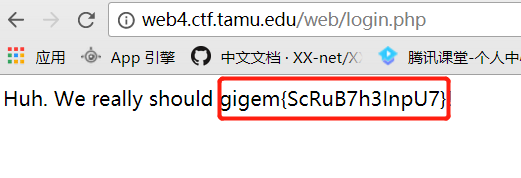

注意标题“SQLi”,明显是一道sql注入题,sqlmap三连后可以得到账号密码。登陆后即可得到flag:gigem{ScRuB7h3InpU7}。

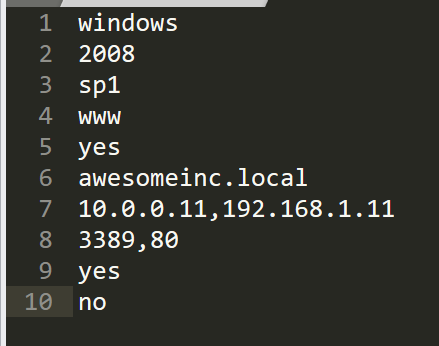

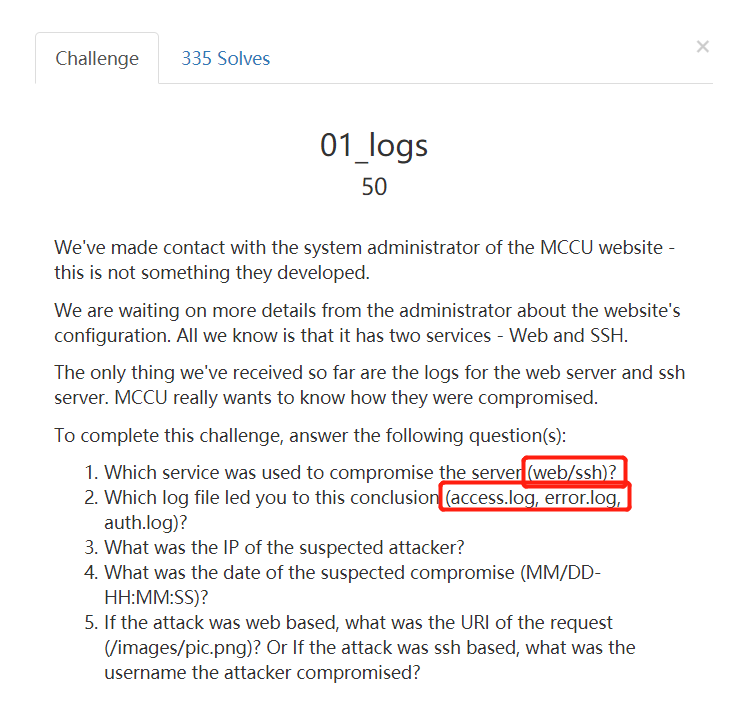

6、Scenario – MCCU:01_logs

这道题连蒙带猜。。。一看题目,先fuzz一波。。

得到:1:web;2:access.log…

因为一般入侵都不太可能一次试探就成功,所以打算在error.log里找IP,这里看完后也就两个IP:172.16.20.134跟172.16.20.24。

得到:3:172.16.20.24。

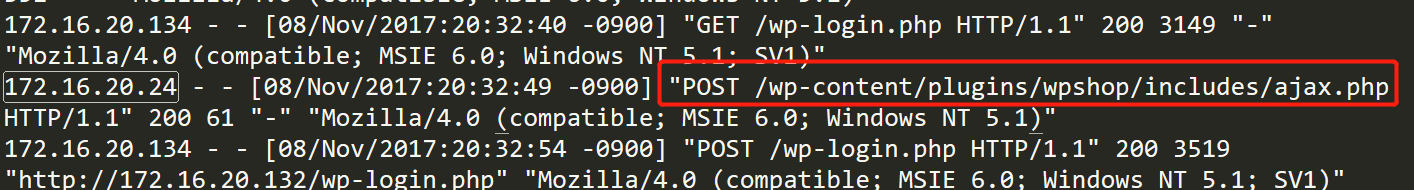

时间有点难找,所以我先跳过4,先做5。在access.log里把172.16.20.24所访问的页面全找出来,然后在

/wp-content/plugins/wpshop/includes/ajax.php发现异常,提交后提示正确,所以时间也就是这次访问的时间。

所以flag:1

2

3

4

5* 1:web;

* 2:access.log;

* 3:172.16.20.24;

* 4: Nov/08-20:32:49;

* 5:/wp-content/plugins/wpshop/includes/ajax.php。

注意4的时间格式,这里我交完就忘了要不要将Nov转成11,,,,再次提交又不再验证,,,反正时间是这个。。。

后来google了一下,发现是WordPress WPshop - 电子商务1.3.9.5,任意文件上传漏洞,这里mark一下。

Payload:

- https://github.com/XiphosResearch/exploits/tree/master/wpsh0pwn

- http://www.3xploi7.com/2015/12/wordpress-wpshop-ecommerce-1395.html

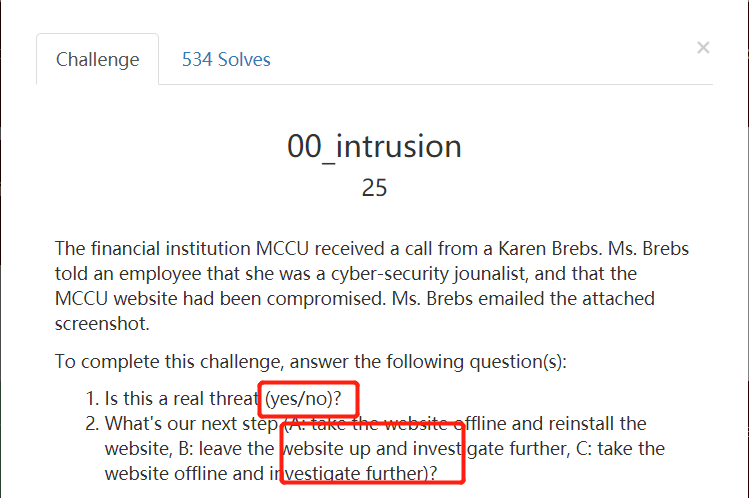

7、Scenario – MCCU:00_intrusion

Fuzz即可。。。。

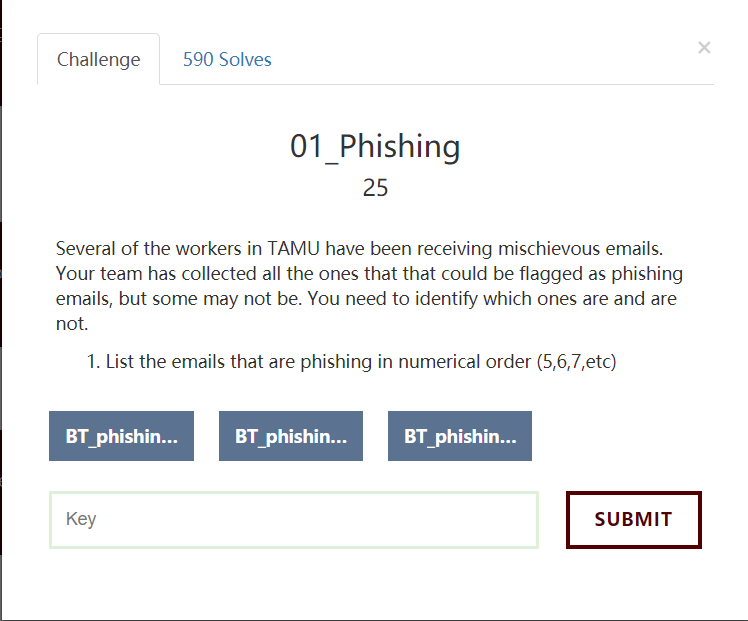

8、Scenario – ClandestineEnforced:01_Phishing

题目的意思是找出钓鱼邮件,打开下面三个邮件,1,2很明显就是钓鱼邮件,所以flag:1,2,直接提交即可。

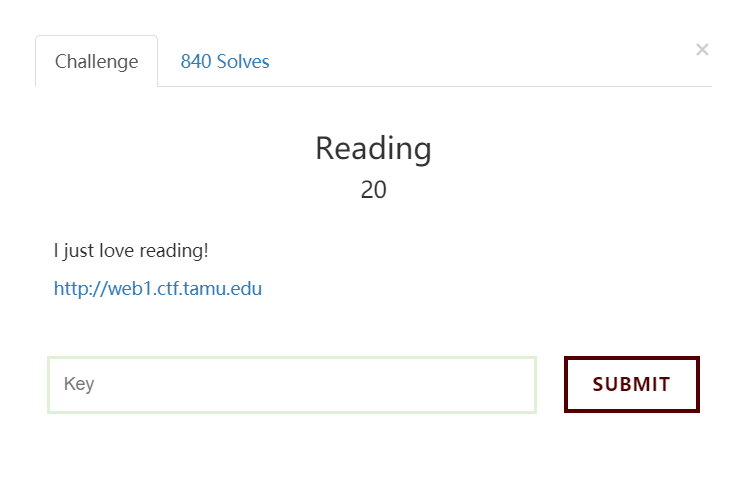

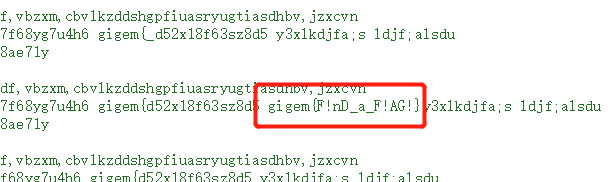

9、web1

这道题为自己蠢哭。。。。都说reading了,,,就是脑子抽风了不知道咋整,还好解了其他题,脑子回来了。。。

慢慢reading,,,终于在某一行找到了flag。。。。

所以flag:gigem{F!nD_a_F!AG!}

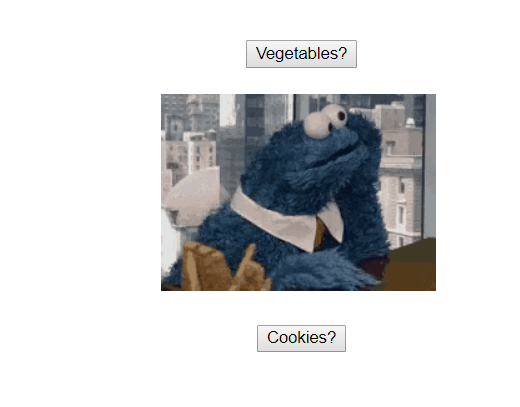

### 10、web2

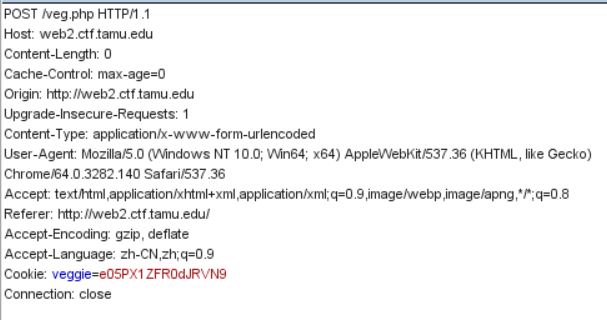

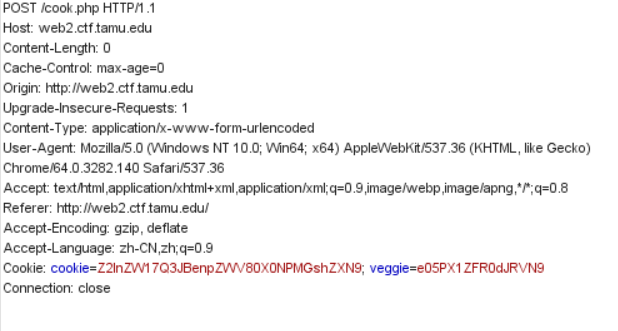

打开burp suite,把两个按钮的包抓一下,

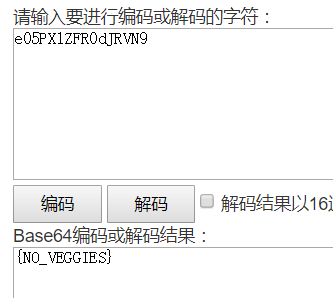

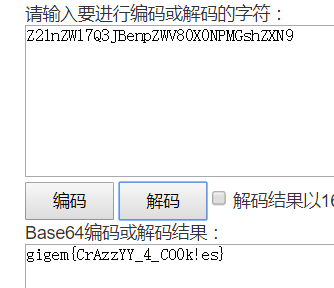

把veggie base64解码一下,可以发现有东西。

再看看第二个包,

再把cookie的值base64解码一下。

所以flag:gigem{CrAzzYY_4_CO0k!es}

### 11、Scenario – NotSoAwesomeInc:00_intrusion

将附件下载后认真找就能找到答案。